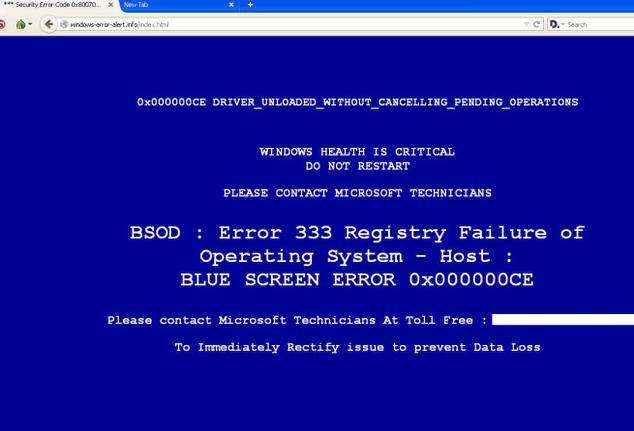

Este engaño se distribuye a través de los anuncios y páginas web falsas o que han sido hackeadas. Una vez el usuario ejecuta el instalador este le muestra un salvapantallas con una imagen de un pantallazo azul haciéndole creer al usuario que ha sufrido un problema en su equipo. En segundo plano, el malware se encarga de robar los datos almacenados en el equipo.

Aunque este fake puede resultar fácil para algunos usuarios, empresas de seguridad confirman que hay usuarios afectados.

Hay dos versiones de esta estafa:

- La primera versión, ofrece al usuario infectado un número de teléfono al cual debe llamar para resolver el problema. Dicho número es de tarifación especial lo que provoca que la tarifa telefónica del usuario aumente.

- La segunda opción consiste en descargar un software que ayuda a solucionar el problema. Esta es la opción más habitual. Al descargar el ejecutable se realiza la descarga de malware cuya función de facilitar la llegada de más contenido no deseado como barras de herramientas para los navegadores y adware.

Cabe aclarar que ninguna de estos dos métodos soluciona el problema. Por el contrario, provocará una pérdida considerable del rendimiento del equipo, la imposibilidad de navegar en Internet o el uso de determinados programas. El uso de herramientas de seguridad podría evitar este problema ya que evita que la amenaza se instale y descargue más contenido no deseado.

Fuente | Redes Zone